Antes decían que el WordPress no era seguro. Pues resulta que la web de grupo NSO está hecha con este CMS. Por si alguno aún no lo sabe, NSOgroup son los israelitas creadores del Pegasus. jajaj !! y no.. el wp-admin no lo tienen accesible ![]() Pero es curioso porque siendo de los «mejores» del mundo tampco lo tienen ofuscado del todo. Yo creo que lo harán para vacilarnos. Voy a comprar una licencia de Pegasus vieja a ver si me cuesta menos de 1 milloncete.

Pero es curioso porque siendo de los «mejores» del mundo tampco lo tienen ofuscado del todo. Yo creo que lo harán para vacilarnos. Voy a comprar una licencia de Pegasus vieja a ver si me cuesta menos de 1 milloncete.

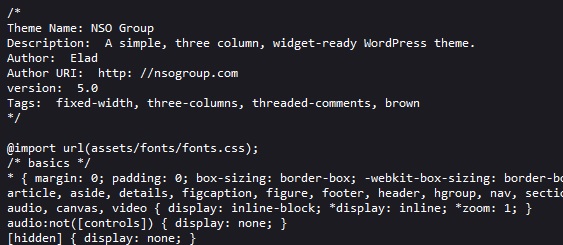

Parece que por lo menos no han comprado el theme en Envato. Lo han hecho ellos mismos. Con 500 personas de plantilla, la verdad; poco se han esmerado. 🙂

Es divertido ver que este theme debe ser bastante viejo o que el autor, Elad ya no estará en plantilla, porque ni siquiera han actualizado la direccion a https.

NOTA. Información publicada en foros en Mayo de 2019

De acuerdo a la información revelada el lunes, Facebook, propietario de WhatsApp, anunció oficialmente la existencia de una vulnerabilidad (CVE-2019-3568) de buffer overflow (o desbordamiento de búfer) en WhatsApp VOIP que permiten la ejecución remota de código en el dispositivo de la víctima cuando se logra enviarle al número de teléfono elegido como blanco de ataque paquetes de SRTP especialmente diseñados. En este sentido, para explotar el fallo el atacante solo necesita llamar a un dispositivo vulnerable. Además, la víctima ni siquiera necesita aceptar la llamada para que su equipo sea comprometido e incluso la llamada desaparece del registro

- El incibe publico dicha vulnerabilidad el 14/05/2019

- Facebook, propietaria de WhatsApp admite esta vulnerabilidad el 13 de Agosto de 219. Entendiendo que ya la han corregido.

- Amnisitia hizo pública una filtración de datos de periodistas el 19 de Julio , 2021

- Según el auto de la Audiencia Nacional el móvil del presidente fue infectado por Pegasus en 2 ocasiones: el 19 de mayo de 2021 y el 31 de mayo de 2021

A ver. Si la vulnerabilidad es de Mayo de 2019, y el móvil del «Presidente» fue infectado justo 2 años después ¿ me quieres decir que en esos dos años, con la vulnerabilidad de Whatsapp abierta no entraron más veces ? Recordemos que aquí el que lo ha hecho mal es Whatspp , no Pegasus bien. Aparte de Pegasus hay un centenar de softwares profesionales circulando por ahí que realizan las mismas funciones. Aparte de pequeños desarrolladores.

Por otro lado. Si Facebook, hace pública la vulnerabilidad en Agosto de 2019, se entiendo que aplicaron el parque de corrección entre esas fechas. De mayo a agosto de 2019. Por lo tanto la vulnerabilidad CVE-2019-3568 deja de existir, por lo que dos años después es muy extraño que fuera usada para realizar el ataque SRTP.

¿ puede que el WhatsApp del teléfono presidencial estuviera sin actualizar ? Raro. A no ser que estuviera bloqueado algún tipo de acceso o configurado para que no fuera así. Raro

y para terminar, ¿ qué hace un teléfono presidencial usando WhatsAPP ? ¿ es una broma ? Existiendo aplicaciones «más» seguras como Threema o Signal : Listado de seguridad en mensajería instantánea.